Es concepto seguridad de un sistema informático es muy amplio. Abarca a la Base de Datos en cuanto a su integridad y coherencia, a la operación correcta de parte de los usuarios, a los datos archivados en el disco en cuanto daños por acciones externas al sistema – virus, borrados involuntarios de archivos, etc. – y al equipo de informática, la instalación en general y al suministro de energía.

En éste capítulo trataremos de abarcar la mayoría de los casos para lo cual está divido en los siguientes tópicos:

· Seguridad de la Base de Datos: en esta parte se explican las reglas de integridad referencial de la base de datos y de la copia de seguridad.

· Seguridad de Operación: se refiere a los niveles de acceso de los usuarios, al asistente interno que controla la coherencia de los datos ingresados y al control de consistencia lógica de los datos ingresados;

· Control de Errores del Sistema durante la Operación: trata respecto a control interno del SISTEMA para detección de los errores de programación;

· Otras Recomendaciones de seguridad: donde se trata del control antivirus, del flujo de energía etc.

Seguridad

Es concepto seguridad de un sistema informático es muy amplio. Abarca a la Base de Datos en cuanto a su integridad y coherencia, a la operación correcta de parte de los usuarios, a los datos archivados en el disco en cuanto daños por acciones externas al sistema – virus, borrados involuntarios de archivos, etc. – y al equipo de informática, la instalación en general y al suministro de energía.

En éste capítulo trataremos de abarcar la mayoría de los casos para lo cual está divido en los siguientes tópicos:

· Seguridad de la Base de Datos: en esta parte se explican las reglas de integridad referencial de la base de datos y de la copia de seguridad.

· Seguridad de Operación: se refiere a los niveles de acceso de los usuarios, al asistente interno que controla la coherencia de los datos ingresados y al control de consistencia lógica de los datos ingresados;

· Control de Errores del Sistema durante la Operación: trata respecto a control interno del SISTEMA para detección de los errores de programación;

· Otras Recomendaciones de seguridad: donde se trata del control antivirus, del flujo de energía etc.

Seguridad de la Base de Datos

Integridad Referencial

La Base de Datos del SISTEMA está integrada por varias tablas relacionadas entres sí. Para preservar la integridad de las relaciones, se incorporan las reglas que las rigen en la propia Base de Datos, de manera que, el control se “desencadena” cada vez haya riesgo. Por ejemplo, cada vez que se intenta borrar un registro del Auxiliar de Máquinas y Vehículos, se “desencadena” un control que evita su borrado si su código ya está utilizado en algún movimiento. En todos estos casos el SISTEMA emitirá un mensaje avisando al usuario que la operación no se puedo realizar, explicando la razón.

En la Base de Datos se incorporan, además, otros controles que evitan códigos duplicados o realizan otros controles de llenado de datos. En cada caso que se infringen las reglas se emite un mensaje informando adecuadamente al usuario.

Para más información ver el documento: Integridad Referencial entre Documentos.

Copia de Seguridad

La copia de seguridad periódica es de vital importancia cuando se trabaja con una Base de Datos.

Para estudiar en detalle leer el siguiente tema: Copia de Seguridad.

Seguridad de Operación

Niveles de Acceso

El nivel de acceso de los usuarios se define en el formulario Empleados del menú Mantenimiento. Los niveles se describen detalladamente en: Niveles de Acceso y en Permisos por Recurso.

Asistente Interno

Prácticamente para cada dato ingresado existe asociado un control interno que lo analiza, para verificar la validez del mismo o para rellenar automáticamente otros datos en función al que se ingresó. Cada vez que rellenan datos en forma automática o se ingresa algún dato incorrecto que puede ser detectado por el sistema, se emite un mensaje avisando del hecho al usuario.

Control de Errores del Sistema durante la Operación

El SISTEMA está diseñado, además, para interceptar los errores de programación, que siempre pueden ocurrir, e informar adecuadamente al usuario. El informe contiene el título “Error de Programación” y una explicación que puede ser anotado para informar Sistemas Epsilon.

Otras Recomendaciones de Seguridad

Control antivirus

Bajo el sistema operativo WINDOWS, poseer un buen antivirus es una necesidad ineludible. Cada unidad ejecutora debe adquirir un antivirus para realizar controles periódicos. Además, debe existir un control de todos los disquetes que se ingresan a la unidad y no permitir, en ningún caso, que se utilicen antes de un riguroso control.

Suministro de Energía Eléctrica

También se recomienda el uso de un buen sistema auxiliar de provisión de energía eléctrica a los efectos de evitar que los cortes de energía dañen la Base de Datos del SISTEMA. Esto es muy importante, por que cuando se trabaja con Bases de Datos el daño puede afectar a toda una tabla de información almacenada.

Cuando ocurren daños por corte del suministro de energía eléctrica suelen ocurrir cosas muy raras. Entonces es difícil para el usuario identificar rápidamente cual es el problema. Por eso es importante anotar cualquier mensaje inusual que emite la computadora y estar atento a las interrupciones abruptas inexplicables e informar inmediatamente al Administrador del Sistema para recibir apoyo.

Normalmente estos daños pueden ser recuperados. El problema más común generado por un corte de energía suele ser la pérdida de un archivo índice. El usuario puede intentar resolver por sí mismo el problema ordenando la reindexación de todas las tablas de la Base de Datos. Para ello debe ejecutar la orden Regenerar DBD/Reindexar en el menú Herramientas, con lo que aparecerá el siguiente cuadro de diálogo:

Seleccione la opción Regenerar Indices y pulse el botón Aceptar. Si surge algún problema durante la operación, es posible que no se pueda recuperar alguna tabla y tenga que echar manos a su copia de seguridad.

El nivel de acceso de los usuarios se define en el formulario Nómina de Empleados/Funcionarios del menú Auxiliar. Los niveles disponibles son los siguientes:

0. Programador del Sistema

1. Administrador del Sistema

2. Usuario para Actualización

3. Usuario Solo de Carga

4. Usuario para Informe

5. No es Usuario

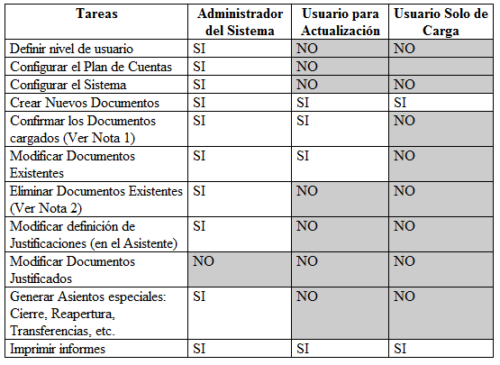

Tareas permitidas a cada Nivel

Los funcionarios clasificados en el Nivel 5 (No es Usuario) no pueden ingresar al SGPP por que sus nombres no aparecen en el formulario de registro de contraseña.

Los usuarios del Nivel 4 (Usuario para Informe) pueden ingresar al SGPP pero solo pueden ejecutar informes y no pueden realizar ninguna otra tarea

El Programador del Sistema tiene acceso a algunos recursos que son exclusivamente de programación.

Los demás usuarios pueden realizar las tareas de la siguiente tabla:

Nota 1: Los Usuarios Solo de Carga – Nivel 3 – pueden crear nuevos documentos pero no pueden editarlos o eliminarlos una vez guardados.

Informes

Para imprimir en una lista el nivel de acceso de los empleados que son usuarios del SGPP ejecute el informe “Nivel de Acceso de los Usuarios”. En este informe no aparecen los funcionarios no son usuarios del sistema (los de nivel 5).

Consiste en otorgar o denegar permisos a los usuarios para Ver, Editar, Crear o Eliminar registros relacionados a cada recurso del sistema. Son recursos del sistema cualquier formulario de carga de datos y cada uno de los informes.

Se aplica a cualquier formulario de carga de datos y a los informes. En los primeros se pueden otorgar o denegar permisos para cualquiera de las operaciones de Ver, Editar, Crear o Eliminar, en tanto que para los informes los permisos se refieren solo a Ver el informe (Ejecutar el informe).

Cada usuario tiene permisos predefinidos según su Nivel de Acceso al Sistema.

Para otorgar o denegar permisos a los usuarios ejecute el formulario Nómina de Empleados/Funcionarios del menú Auxiliar y allí seleccione usuario y luego, en la ficha Permisos y Remuneraciones haga clic en el Botón Permisos por Recursos.

Consiste en garantizar que los documentos internos de la empresa se enumeren en una secuencia estricta.

De forma predeterminada, los usuarios pueden modificar los números de los documentos internos generados por el sistema. Sin embargo, puede resultar muy conveniente, desde el punto de vista del control y la seguridad, impedir que los usuarios modifiquen los números generados por Llave para garantizar la secuencia.

El Administrador del Sistema puede determinar los documentos internos a los cuales aplicar la numeración estricta ejecutando el formulario “Configurar el Sistema” del menú “Herramientas” y en la ficha “Numeración Documentos” hacer clic en el botón “Configurar Numeración Estricta” para que aparezca la lista completa de los documentos internos y tildar cada uno de los que tendrán este comportamiento en su numeración.

Notas:

1. Debe tenerse en cuenta que, al aplicar esta propiedad a documentos que corresponden a talonarios preimpresos, tales como las Facturas Contado, Facturas a Crédito, Recibos y otros, la carga de los mismos deberán ser realizados de manera secuencial sin saltar ningún número. Si alguna hoja fue anulada, igual deberá ser registrada en modo “Anulado” para que el sistema habilite el siguiente número.

2. Existe la posibilidad de que dos usuarios estén creando el mismo tipo de documento interno al mismo tiempo. En estos casos el sistema genera el mismo número para ambos y se confirma para el primero que guarda el documento, entonces, el otro usuario no podrá guardar el documento por que el número estaría duplicado. El sistema resuelve en forma automática este inconveniente incrementado el número al guardarse el documento, excepto que se trate de un documento que corresponde a un formulario preimpreso, en cuyo caso se dará el mensaje de error de número duplicado y se deberá recurrir al Administrador del Sistema para resolverlo. La definición de los documentos preimpresos se realiza en el menú Herramientas, Configurar el Sistema, ficha Avanzado y allí, haga clic en el botón Configurar Documentos con lo que se muestra la lista de documentos y en la columna “para DOS en Formulario Preimpreso” están tildados los documentos que el sistema reconoce como preimpresos.

Copyright © 2004 Sistemas Epsilon. Reservados todos los derechos.

Revisión: martes, 29 de junio de 2004.

La copia de seguridad de Base de Datos se realiza en forma automática conforme a la configuración establecida por el Administrador del Sistema. La Copia de Seguridad es la primera operación que Llave ejecuta en el día.

Configuración

En el menú Herramientas, opción Configuración del Sistema, Ficha Varios se presentan las siguientes opciones:

Frecuencia

1. No realizar el backup automático

2. Diariamente

3. Los Lunes, Miércoles y Viernes

4. Los Martes, Jueves y Sábados

5. Semanalmente los Viernes

6. Semanalmente los Sábados

Ruta predeterminada para la copia de seguridad

Si la ruta predeterminada está vacía, Llave realiza la copia de seguridad en la siguiente ubicación dentro de la misma carpeta en la que se encuentra el ejecutable de Llave (Llave.exe):

DataBak\sias\

Es conveniente indicar una ruta fuera del servidor.

La configuración de la ruta predeterminada es una Configuración Local, es decir que cada máquina puede tener una ubicación predeterminada propia.

Interfase de Copia de Seguridad

El primer usuario que ejecuta Llave en el día indicado en la configuración accederá automáticamente al cuadro de diálogo para indicar la ubicación en la que se realizará la copia de seguridad.

Allí puede tildar la opción Ubicación Predeterminada o indicar una ruta distinta donde realizar la copia de seguridad. La copia de seguridad se crea dentro de una carpeta con el nombre indicativo de la fecha:

DataBak\sias\_AAAAMMDD\

Donde, AAAA es el año, MM es el mes y DD es el día de la copia de seguridad.

El usuario debe comprimir la carpeta _AAAAMMDD y guardarlo en el medio de almacenamiento externo que desee. Luego, debe borrar esta carpeta para evitar que ocupe espacio en el disco.

Si se cancela la copia se seguridad, no se permitirá el ingreso a Llave.

Administración de la Copia de Seguridad

El usuario debe determinar y reglamentar la periodicidad y el procedimiento a adoptar para asegurar los datos en la Copia de Seguridad. A modo de ejemplo, se propone el siguiente procedimiento que puede ser modificado según el criterio de la unidad ejecutora:

En cualquier momento, debe contarse con las siguientes copias de seguridad:

1. La Copia de Seguridad diaria de los últimos siete días.

2. La Copia de Seguridad semanal de las últimas 4 semanas.

3. La Copia de Seguridad mensual de los últimos doce meses.

Las Copias de Seguridad que no corresponden a uno de los tres ítems anteriores pueden ser borradas para ahorrar espacio. Por ejemplo, se pueden borrar todas las copias de seguridad con más de un mes de antigüedad, excepto una que corresponde al mes.

Los discos de seguridad semanal y mensual deben estar guardados en locales diferentes a los de las oficinas administrativas, por ejemplo en una caja de seguridad de un banco o en la vivienda del director, para casos de incendios.

Copyright © 2005 Sistemas Epsilon. Reservados todos los derechos.

Revisión: jueves, 18 de agosto de 2005.

Llave registra la relación existente entre los documentos a los efectos de asegurar la Integridad Referencial entre ellos. Además, el registro interno de las relaciones ayuda en la gestión facilitando la carga de documento de cobro o de pagos – a través de los Asistentes Interactivos – y también posibilita la emisión de informes por documento.

Borrado de documentos

El sistema impide borrar documentos que tienen relacionados Adelante otro documento. Impide el borrado de, por ejemplo:

a. Facturas a Crédito de ventas cuando ya está registrado el correspondiente Recibo;

b. Facturas a Crédito de compras cuando ya se registró alguna Orden de Pago o Recibo o Comprobante de Pago por Crédito relacionados a las mismas. Las Facturas Contado pendientes de pago se comportan exactamente como la Factura a Crédito y entonces, también es afectada por la Integridad Referencial de la misma manera;

c. Provisiones de Pago que ya fueron facturados.

d. De cualquier documento respecto al cual se emitió una Nota de Débito o de Crédito;

e. Impide el borrado de los documentos de gestión cuando los mismas ya fueron descontados. Tal es el caso de Presupuestos, Ordenes de Compra y/o Servicio, Ordenes de Servicio Interno y Ordenes de Pago;

f. Impide el borrado de Ordenes de Trabajo que ya se utilizó como referencia de cualquier otro documento;

g. Impide el borrado de Contratos, de compras o de ventas, que ya fueron descontados.

Modificación de documentos

Con relación a documentos ADELANTE

Cuando un documento tiene relacionado Adelante otro documento, Llave impide que se realicen algunas modificaciones que afectan datos importantes que generarían un inconsistencia entre ambos documentos. Estos datos son:

· En el encabezado del Documento: el Centro de Costos (o Sucursal), el Tipo de Documento, el Código del Agente (Cliente, proveedor, etc.) y la Moneda. Los demás datos pueden modificarse.

· En el asiento contable generado: solo algunos registros del asiento se relacionan con los registros similares del asiento del documento que se encuentra adelante. Normalmente, este registro es el de la Cuenta de Liquidación de la Obligación. En estos registros, si como resultado de las modificaciones realizadas se modifican la Cuenta Contable, o el Centro de Costos asociado, o la Moneda de la Partida Monetaria, o el Código de Agente asociado, el sistema no permitirá guardar los cambios realizados. También comprueba los cambios en los Montos asociados a estos registros e impide la modificación si el documento relacionado adelante es un Depósito y, en caso contrario, solo admite que cambio sea a montos mayores.

· En el Estado del Documento: no se permite Desconfirmar o Anular un documento que tenga relacionado Adelante otro documento.

· En las cuotas: no se permite la modificación de aquellas cuotas que ya fueron descontadas en documentos relacionados Adelante.

Con relación a los documentos Atrás

Cuando un documento se refiere a otro registrado anteriormente (un recibo que se refiere a una factura a crédito) el sistema realiza las siguientes acciones:

· En asientos manuales: si los cambios interesan alguna relación ya establecida, la misma quedará caduca y, al guardarlo, se ejecutará de nuevo el Asistente Interactivo para Relacionar Documentos.

· En los demás formularios de Operaciones Comerciales: el sistema impedirá cualquier cambio (en la cuadrícula de detalles solamente) de los registros con relaciones atrás (excepto en la columna del comentario, donde siempre se pueden realizar modificaciones).

Si el documento al que se relaciona para Atrás es uno de los siguientes documentos de gestión: Orden de Compra, Orden de Trabajo u Orden de Servicio Interno, entonces, la relación no caducará, por lo que, el propio usuario deberá tomar los cuidados de realizar las modificaciones de manera consistente.

Comprobaciones al generar la Reapertura

Cuando se genera el cierre y reapertura Llave realiza una comprobación final informando todas las inconsistencias que puedan surgir.

Copyright © 2004 Sistemas Epsilon. Reservados todos los derechos.

Revisión: domingo, 08 de agosto de 2004